Un’azienda su 4 ha subito un attacco ransomware

Cybersec e dintorni

Nel 2021 la minaccia ransomware ha continuato a crescere in importanza, per il numero degli attacchi andati a segno e per gli importi richiesti. Nel corso dello scorso anno si sono confermate alcune tendenze generali con riferimento al ransomware:

#1 – Una crescita del valore del riscatto. Con la tecnica della doppia estorsione (si minaccia anche di rendere pubbliche le informazioni esfiltrate) e con attacchi molto mirati, sono state raggiunte cifre milionarie legate a singoli incidenti da ransomware.

#2 – Il ransomware è stato utilizzato per attacchi alle Supply Chain, ad esempio, a fornitori di software. In questo modo gli attaccanti sono riusciti a colpire un gran numero di aziende in cascata. Colpendo il fornitore Kaseya, la gang di REvil è arrivata a danneggiare circa 1.500 aziende finali, compromettendo 50 MSP (Managed Services Provider) che utilizzavano questi prodotti e di conseguenze le loro aziende clienti.

#3 – Si sono intensificate le attività degli Stati, per bloccare le gang del ransomware e per intercettare le transazioni legate a pagamenti con criptovaluta. Dopo l’interessamento del Presidente Biden (in seguito all’attacco a Colonial Pipeline) e i suoi colloqui con il Presidente russo Putin, hanno cominciato a muoversi anche le polizie russe. Il 14 gennaio scorso si è saputo, ad esempio, che il Servizio di sicurezza federale russo (FSB) aveva arrestato la famigerata banda del ransomware REvil (Sodinokibi), 14 membri sospettati di far parte del team a Mosca, San Pietroburgo, Leningrado e Lipetsk.

Qual è oggi la probabilità di incorrere in un Ransomware?

Non c’è in pratica più nessuna realtà che possa dirsi del tutto immune dal rischio di incorrere in un incidente informatico con cifratura ed esfiltrazione di dati causato da un attacco ransomware. Durante la pandemia, il ricorso maggiore allo smart working ha ampliato la superfice d’attacco, aprendo agli hacker nuove porte per portare a termine i propri attacchi. Allo stesso tempo, gli attacchi sono aumentati numericamente, e hanno preso di mira servizi critici come quelli sanitari.

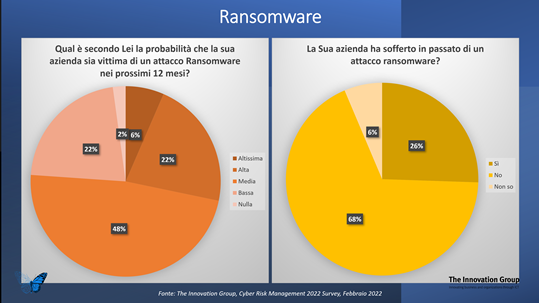

Ciò nonostante, la maggior parte delle aziende pensa ancora che la probabilità di incorrere in un incidente di questo tipo sia bassa. Secondo i risultati della “Cyber Risk Management Survey 2022” di The Innovation Group (sarà presentata il prossimo 10 marzo 2022, nel corso del CYBERSECURITY SUMMIT 2022 di Milano), la probabilità di incorrere in un ransomware è Alta o Altissima per il 28% delle aziende, Media per il 48%, Bassa o Nulla per il 24%. Con riferimento a chi afferma di aver già sofferto in passato per un evento di questo genere (il 26% dei rispondenti, un’azienda su 4) si tratta di realtà dei diversi settori e di diversa dimensione. Aspetto interessante, considerando solo queste aziende, per loro la probabilità di incorrere in ransomware è Alta/Altissima nel 50% dei casi, Media nel 33%, Bassa o Nulla nel 17%: quindi, chi ha già avuto un incidente, ritiene la possibilità di riaverlo più alta rispetto a chi non ne ha mai sofferto.

Come noto, dietro la fragilità delle aziende agli attacchi ransomware ci sono diverse cause: la prima tra tutte è la numerosità delle mail di Phishing, che riguardano oramai ogni realtà, pubblica o privata, business o consumer. La scarsa educazione degli utenti, la credulità ai messaggi sempre più vicini all’esperienza quotidiana contenuti nel Phishing (o nei metodi simili dello Smishing e del Vishing) induce alcuni a cadere vittima.

A questo si aggiunga il fatto che il furto di identità è diventato una pratica molto comune degli attaccanti, per la facilità con cui sono scritte le password e per la grande disponibilità di dati personali come account e password, frutto di precedenti data breach e quindi acquisibili senza difficoltà nel dark web. Utilizzando credenziali rubate gli hacker riescono ad entrare nelle reti corporate e a sferrare attacchi ancora più mirati, che si concludono con l’inserimento di ransomware e quindi la cifratura di dati molto sensibili delle aziende.

Quali le conseguenze quando un attacco ransomware ha successo?

È ben noto che le conseguenze di un attacco ransomware possono essere gravissime. Come ha commentato di recente Stefano Mele (nell’articolo “Sanità veneta vittima di ransomware, per Mele è una minaccia alla sicurezza nazionale” di Formiche.net) “… E’ sotto gli occhi di tutti come gli attacchi ransomware siano ormai da alcuni anni in costante crescita soprattutto sul piano “qualitativo” degli obiettivi colpiti e delle tecniche estorsive utilizzate per ottenere il pagamento del riscatto. Questo genere di attacchi, peraltro, causa nella vittima che li subisce non solo un danno immediato, relativo all’impossibilità di utilizzare in maniera efficiente gran parte – se non la totalità – delle infrastrutture tecnologiche, ma contestualmente innesca decisioni di vitale importanza per l’azienda sul piano legale, etico, dei processi e della reputazione, le quali devono anche essere prese nell’arco di pochissime ore”.

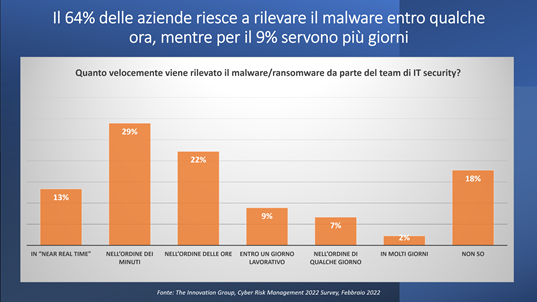

Per una risposta immediata servono oggi capacità di rilevamento del malware il più possibile efficaci: invece la situazione vede una grande disparità di situazioni nelle aziende italiane, con una minoranza di aziende in grado di rilevare il malware che si infiltra nei sistemi in pochi secondi o minuti (il 35%) e le altre che sono in grado di farlo con tempistiche più lunghe.

Cosa serve quindi per prepararsi a rispondere?

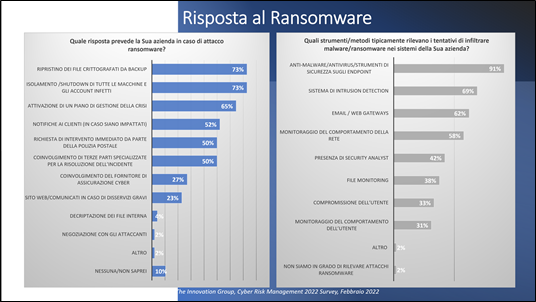

L’indagine ha messo in luce una convergenza su alcuni strumenti e metodi per prepararsi ad affrontare un’emergenza di questo tipo. In ordine di importanza abbiamo:

- Ripristino dei file crittografati tramite backup (73% delle risposte); Isolamento e shutdown delle macchine attaccate e degli account infetti (73%) e Attivazione del piano di crisi (65%).

- Solo un’azienda su 2 si è invece preparata ad affrontare aspetti importanti come: Notifiche ai clienti (52% delle risposte); Richiesta di intervento della Polizia Postale (50%) e Coinvolgimento di terzi specializzati nella risoluzione di incidenti (50%).

- Infine, una minoranza di azienda ha predisposto un’assicurazione cyber (27%) e una procedura per produrre un sito web per la comunicazione a tutti i clienti/ i terzi impattati di un eventuale disservizio (23%).

Con riferimento invece agli strumenti utilizzati per la rilevazione del malware, quelli più diffusi sono gli antimalware a livello di endpoint (in uso nel 91% dei casi) e, a seguire, l’intrusion detection a livello di rete (69%). Email e web gateways e tool specifici per il monitoraggio del comportamento della rete risultano comunque diffusi (rispettivamente, 62% e 58% dei casi) mentre la presenza di un security analyst dedicato è piuttosto bassa (42%), considerando che il campione dell’analisi è composto di aziende medio grandi.

In conclusione, nonostante il tema del ransomware sia oggi considerato un’emergenza nazionale per la velocità con cui si sta diffondendo, per gli importi milionari delle estorsioni e per gli impatti negativi, il blocco dell’operatività e il danno alla reputazione del brand, le misure utilizzate per prevenirlo risultano ancora molto basilari: servirebbe un’attività preventiva più decisa e focalizzata su questo tema.