ALTRI ARTICOLI

Due settimane fa è stato reso noto che un team di ricercatori di sicurezza cinesi, del Keen Security Lab, unità di ricerca di Tencent, ha scoperto oltre 14 bug in vari modelli di smart car BMW, in un audit durato 12 mesi (da gennaio 2017 a febbraio 2018). Tutte queste vulnerabilità espongono potenzialmente le auto ad attacchi effettuati anche da remoto, con cui accedere al CAN bus interno e interagire con tutti i componenti collegati, potendo quindi prendere il controllo totale dell’auto.

“I problemi di sicurezza delle auto non sono solo un problema di esposizione di dati personali, ma possono mettere a rischio la sicurezza fisica delle persone, e gli incidenti possono essere non solo isolati, ma anche molto diffusi” ha commentato in un’intervista pubblicata dalla stessa BMW Samuel Lv, direttore del Keen Security Lab.

Lo stesso gruppo di ricercatori aveva verificato nel 2016 che alcuni bug identificati nei sistemi elettronici in-car utilizzati da Tesla avrebbero potuto permettere ad attaccanti di assumerne il controllo da remoto.

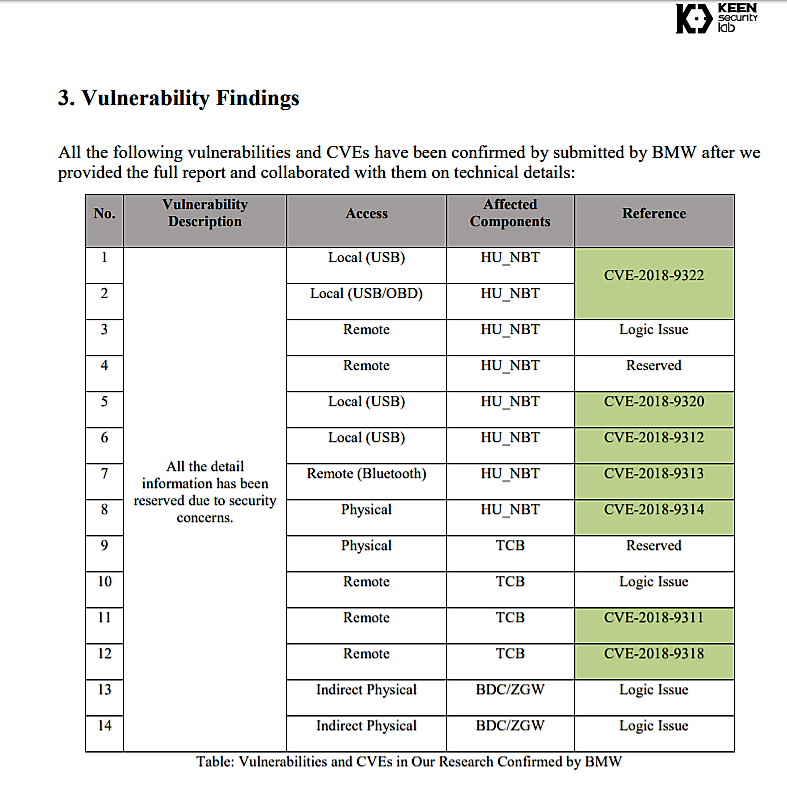

Mentre BMW ha confermato i problemi del suo firmware e li sta risolvendo con aggiornamenti OTA (over the air), i ricercatori del Keen Security Lab hanno pubblicato un report con l’assessment delle vulnerabilità, omettendo però di fornire dettagli tecnici che potrebbero essere utilizzati da eventuali attaccanti. In sostanza, quello che emerge (figura successiva) sono problemi associati ad alcuni componenti, il Sistema di Intrattenimento (Head Unit), il Telematics Control Unit (TCU o T-Box), il Central Gateway Module.

Entrando ancora più nel dettaglio,

Secondo i ricercatori, le vulnerabilità possono essere sfruttate dagli attaccanti per arrivare alla centralina del motore del veicolo, oltre che al CAN bus, spina dorsale delle operazioni. Inoltre, se quattro vulnerabilità richiedono un accesso tramite porta USB fisica o tramite porta ODB (On-board diagnostics), altre 6 invece possono essere sfruttate da remoto, con accesso short range via Bluetooth o anche long range via rete cellulare.

Il tema della cybersecurity nel mondo Automotive è sempre più all’attenzione di Car Maker, policy maker e anche singoli consumatori: se gli attacchi cyber rivolti alle auto sono al momento sicuramente meno frequenti, è però anche vero che l’impatto su un veicolo connesso (o potenzialmente, su milioni di macchine in circolazione, visto che già oggi sono venduti a livello globale oltre 20 milioni di auto connesse all’anno) possono andare ben oltre il furto di dati. In gioco, questa volta, c’è la stessa safety delle persone.

Nei prossimi anni, sia i Car Maker sia i loro fornitori Tier 1 saranno chiamati a dimostrare di aver messo in piedi tutte le misure per proteggere i veicoli da attacchi informatici, con una strategia di difesa multi-livello in grado di rivolvere da un lato i bug una volta scoperti, dall’altro di contenere un eventuale attacco o comportamento anomalo del veicolo.

A cura di:

Elena Vaciago, @evaciago