Sanità sotto attacco cyber: come impostare la risposta

Il Caffè Digitale

N. Dicembre 2021

a cura di Elena Vaciago

Associate Research Manager, The Innovation Group

Gli Enti Sanitari sono sempre più spesso presi di mira dagli hacker. Come ha rilevato un’analisi Swascan di inizio ottobre 2021, il rischio di “data breach” e di interruzione delle attività per ‘ransomware’ nel mondo ospedaliero è molto cresciuto negli ultimi anni. Su un campione di 20 enti sanitari italiani analizzati con il SOC del security provider, solo 4 hanno passato l’esame senza dimostrarsi vulnerabili. Per gli altri 16 ospedali sono emersi 942 problemi di natura tecnica, 239 indirizzi IP esposti su Internet, 9.355 indirizzi e-mail compromessi, 579 portali di accesso, console o servizi di database accessibili dall’esterno.

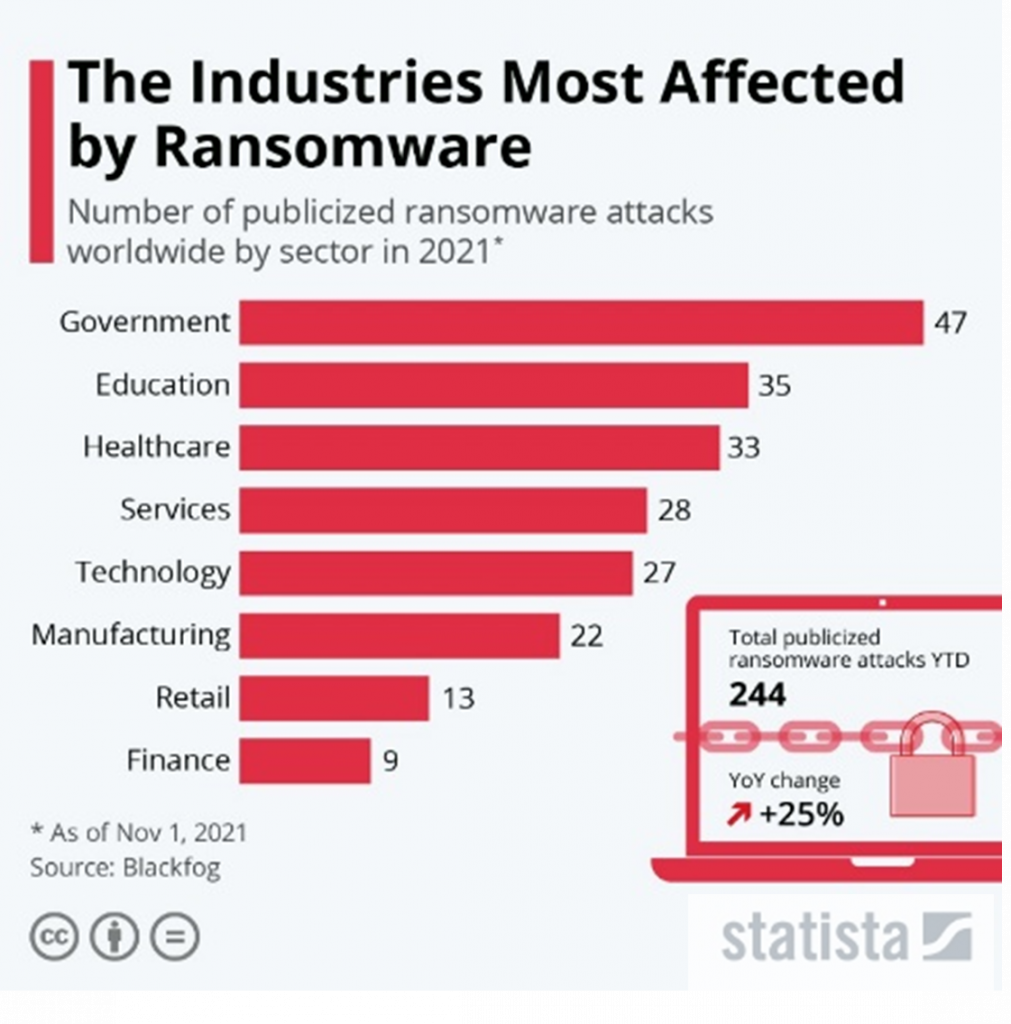

Nel settore sanitario il Ransomware è oggi la minaccia più pericolosa: oltre al danno informatico immediato, procura l’arresto dei servizi, danni di reputazione ed economici, tra cui multe salate prescritte dal GDPR, il regolamento europeo per la protezione dei dati personali. È proprio il valore delle informazioni sanitarie a rendere questo settore molto appetibile, tanto che recenti indagini lo posizionano al terzo posto tra quelli più attaccati. Come riporta lo speciale di Milena Gabanelli sul Corriere, il prezzo di una cartella clinica sul dark web tocca oggi i 1.000 dollari, mentre il prezzo di una carta di credito rubata, secondo Privacy Affairs, oscilla tra i 17 e i 65 dollari. Se poi i dati sanitari sono corredati di un “kit di identità” costruito dai cyber criminali per la singola persona, si arriva fino a 2.000 dollari.

Per comprendere quali siano le strategie da mettere in atto per mitigare il rischio informatico, aggravato dalla pandemia (dati esfiltrati, sistemi di prenotazione bloccati), abbiamo intervistato Antonio Fumagalli, Chief Information Officer dell’Azienda Socio Sanitaria Territoriale (A.S.S.T.) Papa Giovanni XXIII di Bergamo.

Cosa è cambiato nell’ultimo periodo? Come mai le aziende ospedaliere si trovano oggi ad affrontare questa emergenza in ambito ‘cybersecurity’?

L’urgenza non è dettata dal fatto che ci si accorga adesso della sicurezza, in quanto questo tema è noto da anni. Oggi però sono aumentati moltissimo gli attacchi. Il percorso per la cybersecurity era già avviato da tempo nel mondo ospedaliero italiano: oggi è però necessario rinforzare le difese, potenziarle, essere in grado di affrontare anche le situazioni più pressanti.

Come migliorare quindi? Cosa è diventato prioritario?

Da un lato è sicuramente importante dotarsi di strumenti nuovi, più performanti nell’elevare le difese, nel ridurre i rischi e nell’aiutare ad affrontare questi problemi. Dall’altro lato, bisogna rendere sempre più consapevoli gli operatori e gli utenti di strumenti informatici, di quali sono i rischi reali che corrono. Nonostante tutta la tecnologia, se poi un operatore clicca su una mail che ha superato l’antispam, le sandbox e altro, l’attaccante entra. Quindi è soprattutto la consapevolezza dei rischi a fermare un attacco (anche se chiaramente gli strumenti devono esserci se vogliamo ridurre le vulnerabilità).

Le strategie che serviranno maggiormente in futuro saranno quelle basate su modalità di affrontare i problemi più formali, industrializzate, scientifiche. In aggiunta, serviranno sempre di più persone esperte per gestire e controllare gli strumenti di cybersecurity. Stanno arrivando gli investimenti del PNRR, aiuteranno sicuramente a individuare le misure più adatte al singolo ambito, bisognerà però implementarle, farle funzionare, dotarsi di competenze: per farlo non basteranno le poche risorse interne, bisognerà rivolgersi ad esperti e a società esterne in grado di erogare servizi gestiti.

Oggi molti attacchi arrivano con il phishing e sfruttano le debolezze degli utenti: come rafforzare la gestione delle identità? Nel mondo della sanità vale il discorso dell’autenticazione multifattore?

Noi da 10 anni abbiamo un sistema di gestione delle identità digitali basato su smart card con certificato digitale; quindi, ‘strong authentication’ e ‘Single-sign-on’. È importante però trovare un corretto bilanciamento: se un infermiere segue più malati un reparto, ogni paziente avrà il suo computer con cartella clinica elettronica che monitora la sua condizione clinica, l’infermiere dovrà quindi gestire con la sua tessera più procedure di autenticazione. Serve un bilanciamento tra esigenze di sicurezza e operative. La pandemia ha poi spinto l’Home Working, quindi, il tema della VPN e del secondo fattore di autenticazione va considerato con attenzione. Se uso le solite credenziali con utente e password, la sicurezza non è sufficiente, anche se ho la VPN.

Negli Ospedali i sistemi medicali hanno bisogno di essere gestiti dal punto di vista della sicurezza così come PC, reti e server: quali difficoltà si incontrano?

Nella pratica la situazione non è sempre ottimale: i sistemi medicali non sono computer classici, devono avere una gestione specifica. Oggi negli ospedali usiamo ancora macchine XP, che non possono essere eliminate perché collegate a una serie di altri strumenti. Sicuramente però nelle specifiche dei nuovi acquisti vanno inseriti requisiti di sicurezza, tra cui la possibilità di effettuare il ‘patch’ delle macchine in qualsiasi momento sia opportuno, o sia richiesto dalle norme. Così come deve essere possibile testare la resilienza e la sicurezza di questi sistemi, che svolgono operazioni critiche sulle persone.

Se possiamo eseguire un ‘penetration test’ più volte all’anno sui PC delle cartelle cliniche, che contengono dati sensibili, non si vede perché non sia possibile farlo sui sistemi medicali. I fornitori dovranno impegnarsi formalmente a garantire l’aggiornamento del sistema operativo di queste macchine per un numero certo di anni.

Parliamo di sicurezza applicativa, legata quindi a nuovi applicativi ospedalieri: come regolarsi?

Il 98% del nostro patrimonio applicativo (parliamo di 170 – 180 applicazioni) fa riferimento a fornitori esterni. Quello che possiamo fare di nuovo è avere requisiti nelle gare d’acquisto, ad esempio per la compliance al GDPR, o per garantire che l’applicazione continui a funzionare quando aggiorno il sistema operativo delle macchine, e così via. Su un prodotto commerciale, si potrebbe in teoria, almeno per le parti sviluppate custom, fare dei test di sicurezza sul codice con strumenti ad hoc. In pratica però è molto difficile da realizzare, e comporta investimenti che dovrebbero ricadere sul fornitore esterno.

Con riferimento all’utilizzo del cloud per le applicazioni, nelle prossime gare avremo nuovi servizi (un esempio è il trasporto di persone ed emoderivati) che saranno corredati da software specifico, software che quindi ci sarà fornito ‘in cloud’ come servizio realizzato esternamente. Di nuovo, la nostra risposta sarà puntare a fissare requisiti di sicurezza informatica molto stringenti.