Qual è la capacità di risposta agli incidenti cyber delle aziende italiane

Cybersec e dintorni

A cura di Elena Vaciago, Associate Research Manager, The Innovation Group

A cura di Elena Vaciago, Associate Research Manager, The Innovation Group

Il 2016 è stato un anno da ricordare sul fronte degli incidenti di cybersecurity, con un numero senza precedenti di data breaches che hanno conquistato le prime pagine dei giornali a cadenza regolare. “L’anno in cui ogni azienda ha smesso di considerarsi sicura”, è stato detto più volte. Il data breach da 1 miliardo di utenti di Yahoo sarà ricordato per molto tempo come il più grande nella storia. L’evento ha anche avuto conseguenze negative sui termini dell’acquisizione in corso di Yahoo da parte di Verizon (ancora non conclusa): revisione al ribasso del prezzo di acquisto, cambio del nome della divisione non venduta a Verizon in “Altaba”, partenza dell’AD Marissa Mayer.

I molti casi gli incidenti cyber avvenuti nel 2016 hanno messo in luce la scarsa capacità delle aziende, anche di grande dimensione, di fornire una risposta alle minacce gestendo correttamente l’incidente. Sono state lasciate aperte “ampie finestre temporali” durante le quali gli attaccanti hanno potuto sfruttare vulnerabilità, infiltrarsi sempre di più in reti e sistemi, fino a portare a segno esfiltrazioni di dati riservati su larga scala.

Nel caso della ex Yahoo, un primo data breach (relativo a 500 milioni di utenti) era già avvenuto nel 2014. Anche allora la società non si era accorta di niente (era stata avvisata dalle forze dell’ordine sulla diffusione all’esterno di dati relativi agli account dei suoi clienti). A distanza di 2 anni, un nuovo data breach ha portato alla fuoriuscita di dati come password, domande di sicurezza sia crittate sia non, indirizzi e-mail, date di nascita e numeri di telefono, mettendo decisamente in difficoltà la società.

Se un’organizzazione non è in grado di gestire bene la sua sicurezza cyber, e di conseguenza anche gli incidenti in cui può incorrere, ne andrà di mezzo la reputazione e la stessa sostenibilità del business. Le esperienze dimostrano che oggi è indispensabile

- Avere misure e procedure di Data Protection di elevato profilo per i dati più critici gestiti dall’azienda. Uno dei problemi emersi con il data breach di Yahoo è stato che per gli aspetti di encryption delle password degli utenti Yahoo si era affidata a uno strumento di hashing (MD5) con numerose vulnerabilità note (facilmente aggirabile con un attacco brute force).

- Avere un’attività di monitoraggio e detection, oltre che di intelligence sul dark web, per accorgersi in tempo di eventuali attività malevole in corso. Nel caso di Yahoo l’attacco ha avuto una durata di anni, una situazione che ai nostri giorni non è più accettabile.

Chiediamoci: qual è oggi in Italia la situazione delle nostre aziende in termini di preparazione e capacità di risposta nel caso incorrano in eventuali incidenti cyber (Incident Response)?

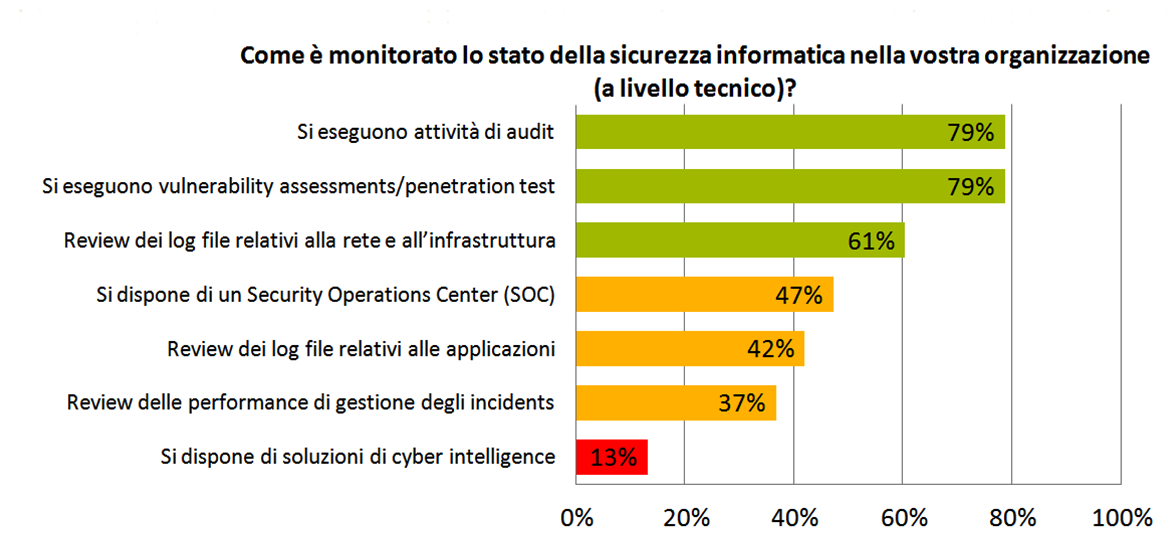

TIG e Deloitte, nell’ambito del Programma Cybersecurity e Risk Management 2016, hanno condotto tra ottobre 2016 e gennaio 2017 la Cyber Risk Management 2.0 Survey (su un campione di 72 aziende italiane con oltre 50 addetti dei diversi settori, in prevalenza Finance e Manufacturing), da cui è possibile ottenere una fotografia dello stato attuale delle misure in essere per il monitoraggio della sicurezza, l’Incident Response, l’Incident Detection. Dalla ricerca risulta che oggi molte aziende (il 79% del campione analizzato) affermano di avere procedure per tenere sotto controllo lo stato di sicurezza delle proprie infrastrutture. Il problema è che queste attività sono principalmente di tipo “compliance based”, ossia basate su controlli/audit ricorrenti.

Figura 1. Come è monitorato lo stato della Sicurezza ICT

Fonte: Cyber Risk Management 2.0 Survey, TIG e Deloitte, 2016

Sempre come soluzione molto diffusa per verificare la propria “Security Posture”, figurano poi i test o vulnerability assessment periodici (79% delle risposte). Attività più evolute di monitoraggio (basate su SIEM e review dei log di rete/di sistema) riguardano un numero inferiore di aziende (il 61%), una percentuale che diminuisce al 42% parlando di log file relativi alle applicazioni. Ancora meno sono quelle che dispongono di un proprio security operation center, SOC (47%). Da notare poi che le analisi sulle performance nella gestione di incidenti cyber sono condotti ancora da poche aziende (37%), primo segnale che le attività di Incident Response, anche se in parte ci sono, andrebbero ampliate, incrementate e rese più efficaci.

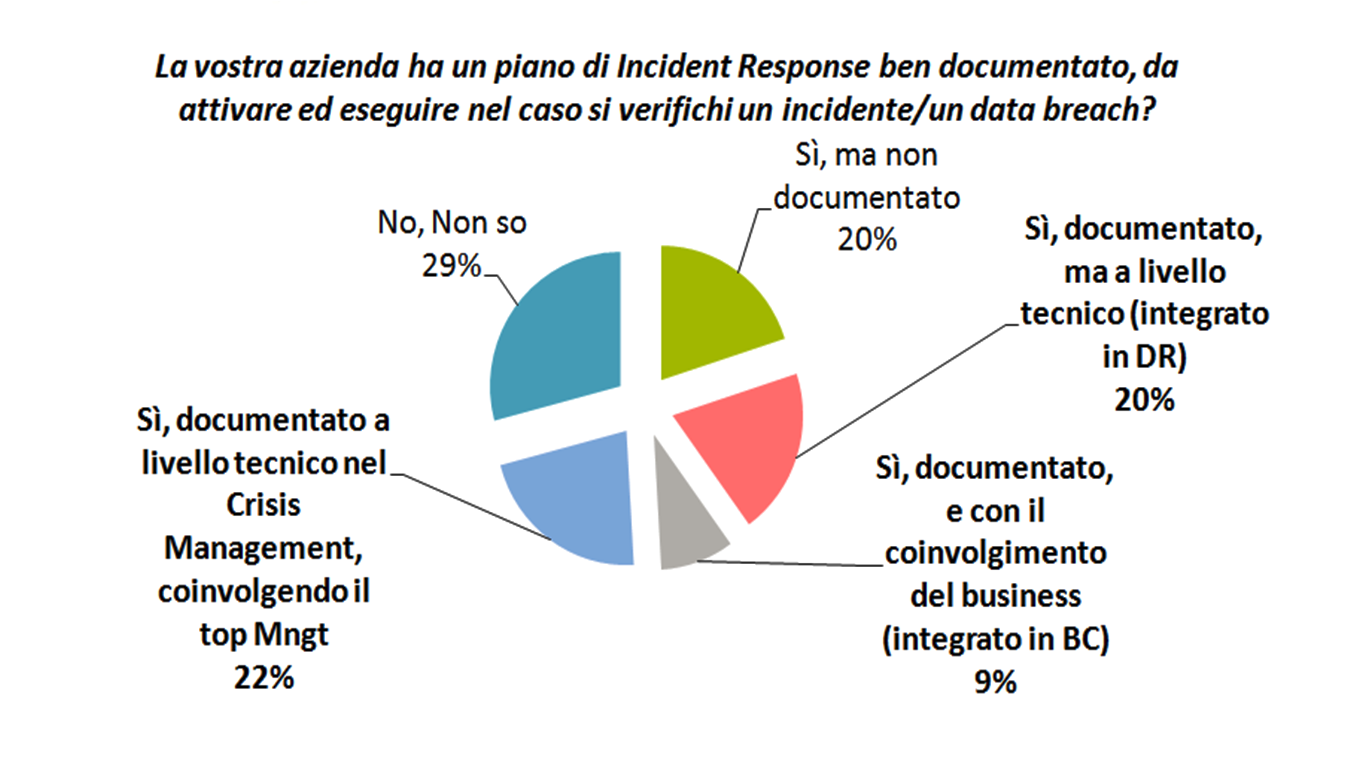

Nel complesso, analizzando le risposte fornite dal campione, si osserva che una percentuale superiore al 70% delle aziende dichiara di disporre già oggi di un piano di Incident Response per la cybersecurity. Osservando però come è stato realizzato, si hanno varie situazioni: da chi ancora non lo ha documentato, a chi lo ha fatto ma solo per integrarlo nel piano di disaster recovery, a chi già oggi lo considera invece parte di piani più ampi di business continuity o crisis management. Inoltre da notare che non tutti hanno impostato l’IR internamente, anzi: un 18% afferma di averlo affidato a un outsourcer.

Figura 2. Tipologia di piano di Incident Response presente in azienda

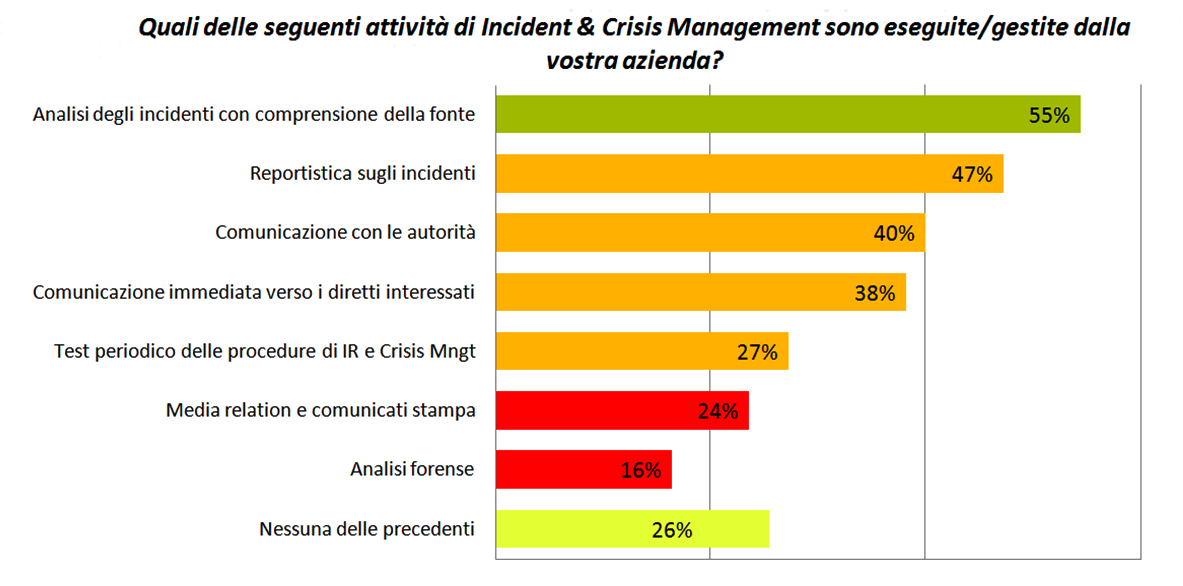

Se poi si va a indagare che cosa l’Incident Response (IR) comporta nella pratica, nelle aziende italiane che pure in gran maggioranza affermano di essersi dotate di questi processi, si scopre che molte delle attività che dovrebbero essere presenti in un vero piano di gestione degli incidenti (dall’analisi per comprendere la fonte, alla reportistica, alle comunicazioni con autorità o diretti interessati, al test periodico delle pèroceure, all’analisi forense) sono in realtà previste solo da una minoranza di aziende.

Figura 3. Attività di Incident Management previste in azienda

E la situazione non migliora se si considerano le capacità di detection attualmente implementate nelle aziende: solo un 20% di aziende dichiara di aver realizzato un processo di Incident Detection volto a rilevare incidenti e potenziali data breach. Molti (a quanto pare) si dimenticano del fatto che l’unico modo per evitare che le minacce si trasformino in violazioni con impatti potenziali devastanti per il business, è di rilevare intrusioni e incidenti cyber il prima possibile. Il fatto che poi alcuni abbiano affidato queste attività all’esterno, fa preoccupare ancora di più su quelli che potrebbero essere i tempi di risposta.

In ultima analisi, le aziende italiane sono oggi in una fase di transizione per quanto riguarda la propria capacità di IR: il tema è presente ma bisogna puntare a un miglioramento dei tempi di risposta, valutando capacità operative e disegno organizzativo. Per una risposta corretta e tempestiva ad un incidente è necessario investire in strumenti giusti che supportino il team nell’attuare una risposta efficace ed efficiente: l’adozione di strumenti di automazione possono ridurre inefficienze, favorire la collaborazione ed ottimizzare i processi di analisi dei rischi. L’utilizzo di soluzioni di Automated Incident Response consentirà in futuro di automatizzare sempre di più i processi di incident detection e response, fornendo una scansione profonda degli endpoint e del traffico di rete e facilitando la rilevazione di software dannoso in esecuzione o di attività anomale in corso.