Le ultime evoluzioni del ransomware: cosa insegnano i casi WannaCry e NotPetya

Cybersec e dintorni

N. Settembre 2017

a cura di Elena Vaciago

Associate Research Manager, The Innovation Group

Le attività malevole come virus, ransomware e APT, rappresentano un problema grave per aziende di tutte le dimensioni almeno da un paio di decenni. Quanto avvenuto negli ultimi mesi però, prima con il ransomware-worm WannaCry, poi con il worm-wiper NotPetya, mostra un’evoluzione preoccupante sia nella sofisticazione del malware, sia nella velocità di diffusione dello stesso e negli impatti procurati.

L’attacco WannaCry lo scorso maggio ha compromesso centinaia di migliaia di sistemi in pochi giorni in oltre 150 paesi, arrestando anche processi critici come quelli di ospedali, trasporti, linee di produzione industriale. Solo un mese dopo, la stessa vulnerabilità di WannaCry (e il relativo exploit NSA EternalBlue), unita ad altre tecniche, ha permesso a un nuovo attacco, identificato inizialmente come il ransomware Petya (poi si è visto che era una sua variante e ha preso altre denominazioni: NotPetya, Petwrap, ExPetr, EternalPetya, Nyetya, …) di infettare decine di migliaia di macchine in oltre 60 Paesi, arrivando perfino alla centrale di Chernobyl.

L’attacco WannaCry lo scorso maggio ha compromesso centinaia di migliaia di sistemi in pochi giorni in oltre 150 paesi, arrestando anche processi critici come quelli di ospedali, trasporti, linee di produzione industriale. Solo un mese dopo, la stessa vulnerabilità di WannaCry (e il relativo exploit NSA EternalBlue), unita ad altre tecniche, ha permesso a un nuovo attacco, identificato inizialmente come il ransomware Petya (poi si è visto che era una sua variante e ha preso altre denominazioni: NotPetya, Petwrap, ExPetr, EternalPetya, Nyetya, …) di infettare decine di migliaia di macchine in oltre 60 Paesi, arrivando perfino alla centrale di Chernobyl.

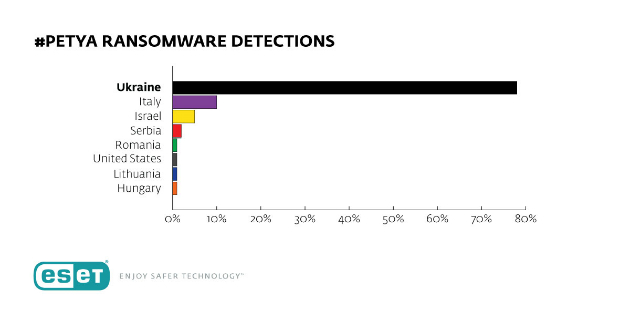

Ad essere colpiti sono stati: il gruppo pubblicitario WPP, FedEx, il gigante delle spedizioni Maersk, Nuance Communications e, forse, anche la società petrolifera russa Rosneft. Inoltre questa volta tra le vittime sono state contate numerose aziende italiane che erano invece sfuggite alla precedente diffusione del ransomware WannaCry. Come mostra la figura, ESET ha misurato che l’80% delle infezioni erano avvenute in Ucraina e il 10% in Italia. Una di queste, la Maschio Gaspardo di Padova, un produttore di macchine per la lavorazione del terreno con sede in Ucraina, colpita dal malware ha dovuto chiudere tre stabilimenti per diversi giorni, mandando a casa 650 tecnici e operai.

MA COSA E’ SUCCESSO E COME SI E’ DIFFUSO NOTPETYA?

Secondo varie fonti, gli ultimi giorni di giugno una variante del ransomware Petya (già noto dal 2016) ha colpito prima l’Ucraina per arrivare poi, in breve tempo, a molti altri Paesi, utilizzando l’exploit NSA EternalBlue (che sfrutta la vulnerabilità di Windows SMBv1) oltre che WMIC e PSEXEC per propagarsi lateralmente nelle reti colpite. Il nuovo malware, rinominato in vari modi (lo chiameremo NotPetya), è congeniato per attaccare il file master del disco rigido (MFT) e sostituisce il Master Boot record (MBR) con un proprio codice dannoso.

Secondo varie fonti, gli ultimi giorni di giugno una variante del ransomware Petya (già noto dal 2016) ha colpito prima l’Ucraina per arrivare poi, in breve tempo, a molti altri Paesi, utilizzando l’exploit NSA EternalBlue (che sfrutta la vulnerabilità di Windows SMBv1) oltre che WMIC e PSEXEC per propagarsi lateralmente nelle reti colpite. Il nuovo malware, rinominato in vari modi (lo chiameremo NotPetya), è congeniato per attaccare il file master del disco rigido (MFT) e sostituisce il Master Boot record (MBR) con un proprio codice dannoso.

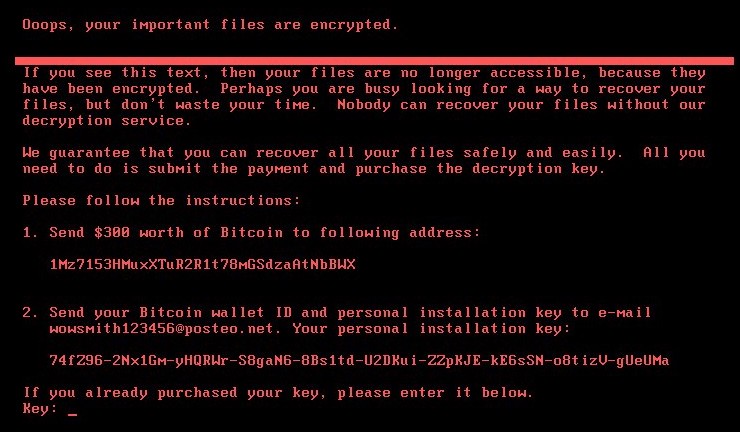

Mostra la videata che riportiamo in figura per la richiesta di riscatto impedendo di fatto il riavvio del PC. E’ risultato che almeno una ventina di vittime hanno pagato il riscatto, ma ben presto non è stato più possibile farlo, perché la mail a cui scrivere è stata quasi subito disabilitata dal Service Provider Posteo. Anche pagando però non era poi possibile decriptare i file: a differenza del ransomware originario, la nuova variante NotPetya non prevede infatti nel suo codice alcun meccanismo di recovery. Per questo motivo FedEx ha ad esempio dovuto dichiarare di aver perso irrimediabilmente alcuni file. Si è trattato quindi di un wiper malware, progettato solo per fare danni: si potrebbe dire, una vera arma cibernetica.

La comprensione dei meccanismi di NotPetya è ancora in corso, ma al momento si hanno alcune evidenze:

- L’attacco era principalmente rivolto all’Ucraina, che come detto è stato di gran lunga il Paese più colpito. L’infezione ha riguardato in questo Paese infrastrutture critiche come l’Ukrenergo, il principale provider nazionale di energia elettrica, l’aeroporto internazionale di Boryspil, la Banca Centrale, con il coinvolgimento di POS e sportelli ATM.

- Il meccanismo iniziale di infezione ha sfruttato un meccanismo di update software legittimo (relativo alla soluzione di tax reporting ucraina M.E.Doc) che è stato infettato con il malware. In questo modo l’update del sofware è servito come veicolo per diffondere l’attacco, in alternativa ad una mail di phishing o a un classico web download, potendo quindi superare le difese perimetrali tradizionali.

- Per propagarsi internamente alle reti delle aziende colpite, NotPetya ha utilizzato strumenti Windows standard: un trend questo che secondo gli esperti potrebbe diventare molto preoccupante se venisse utilizzato sistematicamente in tutti i prossimi attacchi ransomware.

QUALI LE MOTIVAZIONI DIETRO L’ATTACCO?

Per come è stato condotto, l’attacco NotPetya fa pensare che non ci fosse la motivazione del guadagno, l’infrastruttura per ricevere i pagamenti non era abbastanza resiliente: una sola email (che è stata disabilitata dal provider Posteo in poche ore), un solo indirizzo bitcoin. Inoltre, mentre con il ransomware Petya originario era possibile ripristinare i file criptati, il nuovo malware era di fatto un wiper, che cancellava i file in modo irreversibile puntando quindi a un vero sabotaggio. Gli esperti non escludono che la videata ransomware apparsa sia stata in realtà un modo per NASCONDERE alle organizzazioni colpite la reale natura e gli effettivi scopi del malware, che non limitava i suoi effetti al singolo sistema, ma puntava invece a infettare più sistemi e a sabotare le operazioni in modo più ampio. Distraendo le persone (che si preoccupavano principalmente del pagamento), l’attacco veniva portato avanti in modo silente e più efficace.

L’attacco è stato quindi piuttosto sofisticato ed innovativo, soprattutto sul fronte dell’iniziale vettore di attacco (la compromissione dell’update software del programma M.E.Doc), oltre che sulle capacità di propagazione attraverso reti tra loro collegate (il malware ruba le credenziali presenti sulla macchina per provare ad accedere ad ulteriori sistemi, non va invece su Internet come WannaCry). Il fatto che fosse così tanto mirato a sabotare servizi legati all’economia ucraina, ha fatto subito sorgere il sospetto che il mandante fosse uno stato straniero interessato a dimostrare le sue capacità di prendere il controllo di sistemi critici per l’operatività della nazione: l’agenzia di sicurezza Ucraina SBU ha accusato subito i servizi russi come mandanti dell’operazione. Anche FireEye, società chiamata dalla Polizia Nazionale Ucraina ad effettuare indagini forensi su dati e macchine colpite, ha trovato molte analogie con gli attacchi informatici effettuati da Sandworm Team, un gruppo di base in Russia che ha già colpito l’Ucraina nel dicembre 2015 e poi nel dicembre 2016 .

COSA CI HANNO INSEGNATO GLI ATTACCHI WANNACRY-NOTPETYA

1 – AGGIORNAMENTI DI SICUREZZA. Entrambi gli attacchi sfruttano una vulnerabilità del sistema operativo windows che poteva essere risolta utilizzando patches pubbliche: una prima lezione è quindi banalmente che i sistemi operativi andrebbero tenuti il più possibile aggiornati. Se questo avviene nella maggior parte dei casi quando l’utente è un privato, nel caso di aziende, le operazioni di patching presentano spesso delle complessità, per cui un ritardo può essere giustificato – anche se alla luce dei fatti recenti risulta comunque rischioso. In azienda, possono però esserci delle motivazioni per cui non tutti i sistemi siano correttamente aggiornati: una delle preoccupazioni è che una volta fatto l’aggiornamento, alcuni software che girano sul sistema non funzionino più. Un altro tema è quando l’aggiornamento dovrebbe essere svolto da un fornitore esterno, che dovrebbe garantire anche per la funzionalità complessiva della macchina – ma questo requisito potrebbe non essere stato richiesto nell’acquisto iniziale del prodotto. Ancora peggio se in azienda ci sono computer che – pur funzionando – hanno sistemi operativi per cui non sono più forniti aggiornamenti di sicurezza. Uno studio 2017 di Spiceworks ha rilevato che 1 azienda su 2 continua ad avere macchine Windows XP in funzione (nonostante Microsoft non abbia smesso nel 2014 di fornire supporto a questo sistema): interrogati sulle motivazioni, la metà degli intervistati risponde che non ha tempo per effettuare l’upgrade; il 37% lamenta tagli al budget; un ulteriore 31% afferma che problemi di compatibilità con il software in uso frenano l’azienda ad effettuare l’upgrade …

2 – IMPATTO ECONOMICO PIU’ AMPIO RISPETTO AL PASSATO. Se inizialmente si era pensato che gli effetti di NotPetya fossero inferiori a quelli degli incidenti legati a WannaCry (che inizialmente erano stati più numerosi) è bastato poco tempo per far svanire questa illusione. Una società britannica di prodotti di consumo, la Reckitt Benckiser, ha calcolato che l’interruzione della produzione dovuta a NotPetya le è costata 110 milioni di sterline (135 milioni di dollari); il produttore di cioccolato Mondelez ha stimato un danno economico pari a 3 punti percentuali rispetto alla sua crescita del secondo trimestre. Se una volta gli attaccanti cyber violavano i dati e quindi portavano a danni legati principalmente alla gestione dei clienti o al danno di reputazione, ora, i nuovi ransomware-worm-wiper sono in grado di bloccare la produzione o interrompere la supply chain, con danni economici ancora più devastanti.

3 – CONCORRENZA SLEALE E SPIETATA NEL CYBERSPAZIO. Lo scenario che si sta dipingendo con il diffondersi dei nuovi attacchi lanciati presumibilmente da Stati nemici fa ipotizzare una forma di “cyber-war economica”, lanciata contro un occidente economicamente avanzato ma poco preparato sul fronte delle difese digitali, messo quindi in ginocchio e costretto a correre ai ripari stanziando investimenti rilevanti sul fronte della cybersecurity per preservare la propria dipendenza dai sistemi digitali. In definitiva, potenzialmente meno competitivo rispetto ad economie emergenti in cui il security-by-design diventa elemento competitivo sostanziale della nuova economia digitale.