Le caratteristiche della cyber war emerse durante il conflitto in Ucraina

Il Caffè Digitale

Secondo un rapporto specifico[1] della Digital Security Unit di Microsoft, ci sarebbero state, nelle prime sei settimane della guerra in Ucraina, almeno 237 azioni collegate ad attacchi cyber (contando solo quelli noti), condotte da 6 diversi gruppi di hacker legati al governo russo. Sarebbero state svolte operazioni distruttive (37 in tutto, di cui la maggior parte nella prima settimana della guerra) e di spionaggio cibernetico, a supporto delle azioni delle forze militari russe via terra, mare e aria.

Obiettivo dei russi era quello di mettere fuori servizio servizi pubblici e privati, installare malware distruttivo nelle reti ucraine. Il rapporto Microsoft ha identificato almeno 7 diverse famiglie di wiper (malware che distrugge i dati, rendendo inutilizzabili i sistemi) utilizzate in questi attacchi. I target principali sono stati da subito i siti governativi, i fornitori di energia e telecomunicazioni, gli istituti finanziari e gli operatori media. La maggior parte degli attacchi sono stati attribuiti, dall’Ucraina e da fonti dei Paesi occidentali, a entità governative russe, in particolare al servizio di intelligence russa GRU, che ha un ampio track report di azioni di questo tipo. In alcuni casi, sono stati anche sospettati gruppi di hacker considerati vicini al governo russo (come il gruppo di ransomware Conti, una delle organizzazioni di hacker più efficaci e strutturate).

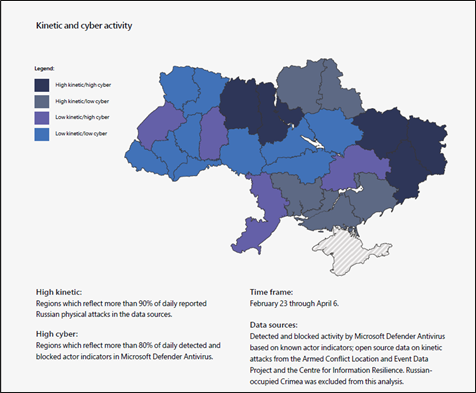

Al momento non è accertato che gli obiettivi degli attacchi cyber fossero concordati preventivamente con le forze militari, ma è evidente che le azioni degli hacker hanno avuto lo scopo di fornire supporto alle azioni dell’esercito, o comunque di danneggiare reputazione e funzionalità dell’apparato governativo ucraino. La figura successiva mette in evidenza dove si sono concentrati gli attacchi cinetici e quelli informatici, mostrando che in molti casi ci sono stati obiettivi concordati tra gli hacker e l’esercito del Cremlino.

Dall’analisi delle cyber operation che hanno accompagnato l’intera operazione militare in Ucraina, emergono caratteristiche proprie della cyber war che la contraddistinguono fortemente da qualsiasi operazioni militare si svolga nel mondo fisico.

Innanzi tutto, va osservato che le nuove cyber armi hanno alcuni punti a loro vantaggio rispetto alla guerra tradizionale, che fanno sì che siano sempre più spesso utilizzate nei conflitti in tutto il mondo. Sono efficaci, non costano quanto un esercito, possono essere impiegate da remoto da qualsiasi posto e in qualsiasi momento. Non comportano la perdita di vite umane tra chi realizza l’attacco, mentre potrebbero farlo per chi è preso di mira (anche se ad oggi gli incidenti informatici procurati da attacchi che hanno causato vittime sono stati pochissimi). Infine, gli attacchi cyber sono difficilmente attribuibili a un singolo “esercito di hacker”, e di conseguenza, si può sempre negare di avere sferrato un’azione di questo tipo.

Un attacco cyber, inoltre, non si svolge come un’operazione di guerra (che ha la sua data di inizio e, si spera, di fine), perché richiede in realtà una preparazione molto lunga e non è detto che abbia un termine. Nel caso delle cyber operation a cui stiamo assistendo in Ucraina, quelle svolte in questi mesi sono il proseguimento di un’attività iniziata almeno nel 2014 e continuata in questi ultimi 8 anni. La continua analisi di sistemi e reti in genere serve a conoscere bene le vittime (a volte, meglio di quanto esse non conoscano sé stesse), a identificarne vulnerabilità, quindi a predisporre gli strumenti più opportuni (spesso sviluppati ad hoc) da utilizzare successivamente, per sabotare dall’interno le reti rimanendo inosservati il più a lungo possibile.

Le 237 azioni individuate nel report Microsoft citato in precedenza sono state infatti classificate in:

- Azioni preparatorie o per predisporre gli strumenti,

- Azioni sulle reti,

- Azioni sui bersagli.

Si tratta nel complesso di molteplici e diverse attività che fanno parte di ampie catene di attacco, ossia, di sequenze di azioni che si completano su un numero inferiore di bersagli finali.

Le attività osservate durante il conflitto nel complesso hanno dimostrato che l’efficacia di un attacco digitale risiede molto di più in operazioni di spionaggio e furto di informazioni critiche per acquisire vantaggi strategici o condurre campagne di disinformazione, creare confusione nella popolazione e distrarre le difese da altri attacchi, che non nella capacità distruttiva come può essere quella di un missile. Se l’efficacia va misurata in base al risultato, il successo delle cyber operation durante il conflitto è stata modesta.

Un altro aspetto che caratterizza la cyber war è il fatto che lo sfruttamento di una particolare “cyber arma” è possibile solo poche volte: come minimo, chi avrà subito una determinata azione, avrà appreso come difendersi (o come sfruttarla – potenzialmente – a sua volta, in un contesto diverso). Ogni volta un gruppo hacker decide di realizzare un attacco, se questo andrà a buon fine, la vittima si renderà conto di essere esposta e di avere dei problemi da correggere: l’hacking etico è sempre servito a questo, a indentificare vulnerabilità che richiedevano immediata risoluzione. In seguito, chi ha subito l’attacco eleva le sue difese e lo stesso metodo non funziona più.

Un altro rischio da considerare (perché specifico della cyber war) è quello dello “Spillover”. Poiché il cyber spazio non ha confini, è molto difficile limitare il campo degli effetti di un attacco. L’utilizzo di una certa tecnica di attacco non sarà limitato, potrà avrà conseguenze altrove. NotPetya è stato un grave attacco ransomware, avvenuto nel 2017, che aveva inizialmente come target aziende ucraine (banche, utilities, l’aeroporto di Kiev), ma si è poi diffuso in modo pandemico in tutto il mondo. Passando da una rete all’altra, ha procurato danni notevoli alla danese Maersk (trasporti), alla francese Saint-Gobain (materiali da costruzione), all’azienda farmaceutica irlandese MSD e al gigante spagnolo del cibo Mondelez.

Un malware può quindi dare origine a un’epidemia cibernetica globale: in un mondo interconnesso come l’attuale, le probabilità che un attacco cyber rivolto a un singolo Paese possano avere ripercussioni informatiche in altre parti del globo sono elevate. Tutti i Paesi hanno infrastrutture critiche a rischio: anche in Italia, nonostante i passi in avanti degli ultimi anni e l’arrivo di norme sempre più stringenti (dalla Direttiva NIS per le infrastrutture critiche, al Perimetro di Sicurezza Nazionale, alla costituzione dell’Agenzia Nazionale di Cybersicurezza, ACN), tuttora abbiamo lacune e manchiamo, a livello europeo, della capacità di orchestrare una difesa comune per sistemi e reti ICT.

Mancanza di unitarietà e investimenti limitati hanno frenato i passi in avanti. In Italia, dove ora 623 milioni di euro del PNRR sono allocati alla cybersecurity nel settore pubblico, il rischio è che potrebbero rimanere indietro le imprese più piccole e con meno fondi a disposizione. Aziende che facendo parte di filiere produttive sempre più ampie e diversificate, possono diventare esse stesse veicolo di diffusione di malware. Il sostegno anche tecnologico che è stato dato dal mondo occidentale all’Ucraina ha come risvolto positivo l’avvio di forma di “solidarietà digitale” che torna utile a tutti, perché permette di condividere informazioni critiche sulle tecniche utilizzate dagli attaccanti. Un’esperienza positiva da tener presente per il futuro.

La guerra di Putin e la nascita della Solidarietà digitale

Quella in Ucraina non è la prima cyber war degli ultimi anni. Come abbiamo descritto nell’articolo, non si è dimostrata finora molto efficace, sicuramente non ha contribuito alla resa dell’Ucraina o alla sostituzione del suo Governo, come era invece nelle intenzioni iniziali del Cremlino. Quello che ha dimostrato è stata da un lato la capacità degli ucraini e dei loro partner di allestire velocemente una reazione efficace nella difesa, mitigazione e contrasto delle minacce cyber. Dall’altro lato, sono emerse alcune debolezze nel coordinamento tra attacchi convenzionali e cyber delle forze russe, e l’impressione che le cyber armi russe non fossero poi così avanzate come si temeva. Un controllo più avanzato sulle tecnologie utilizzate nei terreni del conflitto avrebbe in effetti potuto creare maggiori danni.

L’aspetto forse più nuovo emerso durante il conflitto è stata la chiamata alle armi di eserciti di hacker volontari (Hacktivist, termine che nasce dalla fusione di Hacker e Activist). Negli anni precedenti, è probabile che molti degli stessi siano stati arruolati in operazioni di cyber war state-sponsored contro Paesi esteri, nella forma però di forze mercenarie (a fronte di guadagni economici). Il conflitto in Ucraina ha riportato invece in auge hacker che intervengono su base volontaria, per un proprio credo politico e in favore di una causa che li fa propendere in favore di un Paese o del suo oppositore. Questa tendenza sta creando divisioni nei gruppi di hacker che non si erano mai osservate in precedenza: l’arruolamento finora era infatti motivato quasi esclusivamente da fattori economici. Si stima che l’IT Army che si è formata per l’Ucraina sia composta da almeno 300mila volontari che partecipano da ogni parte del mondo. Tra l’altro, senza un coordinamento centrale, con la possibilità quindi che gli effetti di queste azioni diventino da un momento all’altro imprevedibili.

L’altro tema importante è quello della “difesa coordinata”, che sarà sempre più adottata per quanto riguarda il mondo digitale. I Paesi NATO si sono mossi rapidamente in questo senso: ad esempio, lo scorso 14 giugno, hanno fatto rientrare nel concetto di “attacco armato” (previsto dall’art. 5 del Trattato, che attiva la mutua difesa collettiva) anche gli attacchi cibernetici. L’alleanza atlantica continua a estendersi nel versante cyber, e sta abbracciando Paesi di tutto il mondo, come testimonia il recente ingresso della Corea del Sud nel Centro di cooperazione per la sicurezza informatica (NATO Cooperative Cyber Defence Centre of Excellence, CCDCOE); i colloqui tra Giappone e NATO per estendere la collaborazione in ambito cybersecurity e sicurezza marittima[2]; l’esercitazione cyber di aprile “Locked Shields 2022” a Tallin, in Estonia (a cui hanno partecipato anche Svezia e Finlandia[3]); la partecipazione ora anche dell’Ucraina al CCDCOE come “Contributing Partner” (e questo significherà che sarà condivisa tra tutti i Paesi partecipanti al centro NATO una conoscenza di prima mano sulle tecniche utilizzate dagli hacker russi negli ultimi mesi[4]).

In un mondo, quello digitale, in cui: le minacce evolvono rapidamente; le risorse per la difesa sono spesso inadeguate e insufficienti; gli attaccanti tendono a investire e a individuare tecniche sempre nuove e ad agire indisturbati; stiamo oggi assistendo a una risposta coordinata dei Paesi NATO che – anche in risposta al conflitto – coglie l’occasione per allargarsi e raggiungere portata globale. Nel recente Summit di giugno a Madrid sono stati presentati i piani della NATO per i prossimi anni (“Strategic Concept”)[5]. Con riferimento alla difesa cyber si delineano:

- Nuove modalità di coinvolgimento diretto del settore privato della cybersecurity nella risposta agli attacchi dei gruppi di hacker russi. In particolare, sarà allestita una piattaforma per condividere informazioni e intelligence sugli attacchi;

- Investimenti per un miliardo di dollari in tecnologie emergenti per la difesa cyber (quantum computing, intelligenza artificiale, tecnologia spaziale), per il rafforzamento del DIANA (Defense Innovation Accelerator for the North Atlantic), per startup e tecnologie innovative per la difesa;

- Avvio di “virtual joint cybersecurity teams”, gruppi volontari da avviare rapidamente e mettere in condizione di operare in simultanea per proteggere le reti e i sistemi dei Paesi membri dell’alleanza[6].

L’Unione Europea invece, afferma di puntare alla costruzione di una politica di sicurezza e difesa comune europea (basti vedere gli obiettivi della “Bussola strategica” resi pubblici a marzo di quest’anno[7]), ma sta dimostrando tempi di reazione e di allestimento delle opportune misure, oltre che di coordinamento tra le diverse parti, decisamente lunghi: la strategia punta a realizzare le azioni entro il 2030, quando invece l’emergenza è oggi.

(Articolo tratto dal Rapporto DIGITAL ITALY 2022 – IL VERDE, IL BLU E IL PNRR, presentato lo scorso 17 ottobre in occasione del Digital Italy Summit 2022).

[1] The hybrid war in Ukraine, Apr 27, 2022 | Tom Burt – Corporate Vice President, Customer Security & Trust, https://blogs.microsoft.com/on-the-issues/2022/04/27/hybrid-war-ukraine-russia-cyberattacks/

[2] Japan’s Prime Minister to confirm revision of cooperation document with NATO, June 29 2022, https://www3.nhk.or.jp/nhkworld/en/news/20220629_28/

[3] Svezia e Finlandia sono già nella Nato (cyber), Formiche.net, Gaia Ravazzolo, 19/04/2022

https://formiche.net/2022/04/svezia-finlandia-nato-cyber/

[4] Ukraine to be accepted as a Contributing Participant to NATO CCDCOE https://ccdcoe.org/news/2022/ukraine-to-be-accepted-as-a-contributing-participant-to-nato-ccdcoe/

[5] NATO aims to take on Russia with its own cyber military-industrial complex, Politico, by Antoaneta Roussi and Laurens Cerulus, June 29, 2022 https://www.politico.eu/article/nato-plans-to-build-a-cyber-military-industrial-complex-russia-china-hacking/

[6] NATO Announces Virtual Rapid Response Cybersecurity Capability, Security Bloulevard, Teri Robinson on July 14, 2022

https://securityboulevard.com/2022/07/nato-announces-virtual-rapid-response-cybersecurity-capability/

[7] Una bussola strategica per rafforzare la sicurezza e la difesa dell’UE nel prossimo decennio, 21 marzo 2022

https://www.consilium.europa.eu/it/press/press-releases/2022/03/21/a-strategic-compass-for-a-stronger-eu-security-and-defence-in-the-next-decade/