API abuse, un rischio che passa inosservato

Il Caffè Digitale

N. Novembre 2021

a cura di Elena Vaciago

Associate Research Manager, The Innovation Group

Gli sviluppatori ricorrono sempre più spesso ad API (application programming interfaces) per integrare e far comunicare applicazioni mobile, web, cloud e IoT, ma poiché la sicurezza è posta in secondo piano, i rischi di compromissione delle API sono in forte aumento.

Nella pratica, il compito delle APIs (application programming interfaces) è quello di permettere a un programma software di “chiamare” informazioni da fonti esterne. Ad esempio, una API utilizzata in una app di viaggi, avrà il compito di portare nel programma informazioni esterne legate a hotel, aerei, disponibilità di auto a noleggio e quant’altro. Oltre a semplificare il lavoro degli sviluppatori, la tecnica delle API permette di costruire app aggiornate e utili per gli utenti. Contemporaneamente però, un API endpoint, o server contenente dati richiamati da client, potrebbe essere disegnato in modo da non prevedere un sufficiente controllo degli accessi. In questo modo, si apre una “superfice d’attacco” che potenzialmente apre le porte ad attaccanti che, nel peggiore dei casi, possono arrivare ad accedere a interi sistemi, reti, applicazioni o device.

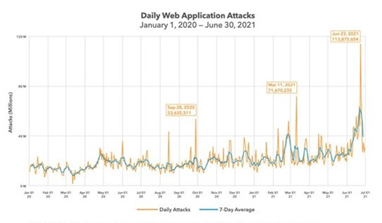

Se l’ambito oggi più preso di mira è quello delle web API, anche per quanto riguarda app mobile e cloud i rischi sono elevati. Infatti, come è stato misurato (dalla società di Internet security Akamai) il 95% degli attacchi web, oltre a utilizzare tecniche tradizionali (come SQL injection, local file inclusion e cross-site scripting) sfruttano le API vulnerabili. Secondo Akamai, in 18 mesi (tra gennaio 2020 e giugno 2021) i tentativi di attacco al web avrebbero superato gli 11 miliardi. Secondo un’altra ricerca, condotta da Sal Labs, da un lato il traffico dati generato da API sarebbe cresciuto del 140% nella prima metà di quest’anno, dall’altro lato, il traffico API malevolo avrebbe avuto una tendenza superiore, fino al 350%. Secondo il report “State of the Web Security for 2020” di CDNetworks, su un totale di 9.524 miliardi di attacchi ad applicazioni Web nel 2020 (7,4 volte di più rispetto al 2019), gli attacchi ad API sono stati 4,7 miliardi, in crescita del 56%.

Oggi le API sono ampiamente utilizzate perché abilitano accessi al web su larga scala: inoltre, sono facili da riutilizzare, sono convenienti e offrono una buona user experience. Il time-to-market porta però a portare queste funzioni sul mercato senza tenere in sufficiente attenzione gli aspetti di sicurezza.

Il problema maggiore è che gli attacchi alle API passano in gran parte inosservati, e anche quando sono visti, non sempre sono segnalati. Questo perché mentre altri attacchi, come quelli DDoS o ransomware, causano problemi ampiamente visibili (indisponibilità di servizi web, blocco di sistemi, cifratura di file) gli attacchi alle API possono avvenire senza alcuna percezione da parte degli utenti, fino all’evento finale, che in alcuni casi è molto grave.

Figura: Gli attacchi web hanno raggiunto un picco nel giugno 2021, con 113,8 milioni di attacchi al giorno. Fonte: Internet Security Report, Akamai.

Come ha scritto Lebin Cheng in un articolo di dicembre 2020, API Data Breaches in 2020, in cui commentava un’ampia lista di data breach avvenuti lo scorso anno sfruttando principalmente le vulnerabilità delle API, né i gateway di gestione degli accessi, né i firewall, sono stati in grado di prevenire gli incidenti. Tutti gli usi illeciti di API (come richieste API malevole) sono stati considerati dagli strumenti di sicurezza come assolutamente “validi”. Di qui la necessità di intervenire rapidamente nel proteggere questo codice, altrimenti, come previsto da Gartner, “by 2022, API abuses will move from an infrequent to the most-frequent attack vector, resulting in data breaches for enterprise web applications”.

Gli attacchi alla supply chain sfruttano API vulnerabili

Secondo un recente report di Microsoft, quest’anno, a partire da marzo, il gruppo di hacker noto come Nobelium avrebbe preso di mira 140 tra cloud service provider e società tecnologiche, riuscendo a colpirne 14. Nobelium, conosciuto anche come APT29 o Cozy Bear, è stato indicato come la cyber arma del servizio di spionaggio russo SVR. Secondo quanto riferisce Microsoft, questi tentativi sono da ricondurre alla volontà della Russia di ottenere un accesso sistematico e infiltrare meccanismi di sorveglianza sfruttando le debolezze della catena di fornitura ICT. Tra le tecniche utilizzate da Nobelium ci sarebbe anche la compromissione di API non protette.

E in effetti, come ha dichiarato la Cybersecurity and Infrastructure Security Agency (CISA), nel caso dell’attacco alla piattaforma Orion di SolarWinds (uno dei più gravi hack del 2020, che tramite la supply chain IT ha preso di mira moltissime organizzazioni pubbliche e private in tutto il mondo): “La SolarWinds Orion API è vulnerabile a un “authentication bypass” che può permettere a un attaccante remoto di eseguire comandi API”. Oggi, in base alla nuova direttiva BOD 22-01 voluta dall’amministrazione Biden, le agenzie federali USA sono chiamate a risolvere centinaia di problemi di sicurezza del proprio software. La CISA ha rilasciato a questo scopo una lunga lista di vulnerabilità note.

In conclusione, l’API security deve essere oggi considerata una componente chiave di un programma moderno di web application security: si tratta di un tema che rivestirà sempre maggiore importanza nei prossimi anni.