AI in Cybersecurity. I benefici, i punti di attenzione

Cybersec e dintorni

N. Giugno 2020

a cura di Elena Vaciago

Associate Research Manager, The Innovation Group

Quello di un Security Officer non è certo un compito facile di questi tempi: si potrebbe sintetizzare in breve, “allocare risorse scarse in risposta a minacce cyber crescenti”. In nessuna altra parte del business tutto cambia alla velocità con cui questo avviene nella cybersecurity, e i dati sugli incidenti dimostrano che nessuno può dirsi totalmente al sicuro da un ransomware, da un attacco di phishing o altro.

Alle prese con uno scenario delle minacce in costante evoluzione, chi guida la Cybersecurity è sempre più spesso alla ricerca di nuovi approcci, avendo verificato con mano che quelli attuali sono poco efficaci. Lo sforzo maggiore va diretto alla protezione di ambiti prioritari per la stessa sostenibilità del business: la salvaguardia dei dati dei clienti e della reputazione del brand continuano ad essere al primo posto nell’agenda del CISO.

Presi dalla difficoltà quotidiana di combattere le minacce più comuni o già note, i CISO non sembrano però in grado di anticipare o prepararsi per le evoluzioni delle minacce a più lungo termine. Bisogna tener presente che l’arrivo di nuovi schemi di attacco è strettamente correlato alla scoperta di nuove vulnerabilità, e su questo fronte, un trend che preoccupa molto è quello degli attacchi originati da botnet IoT, milioni di device infettati (router, webcam, device medicali, wearable, sistemi industriali, ecc.) che sono utilizzati dagli attaccanti per sferrare attacchi di scala molto superiore al passato.

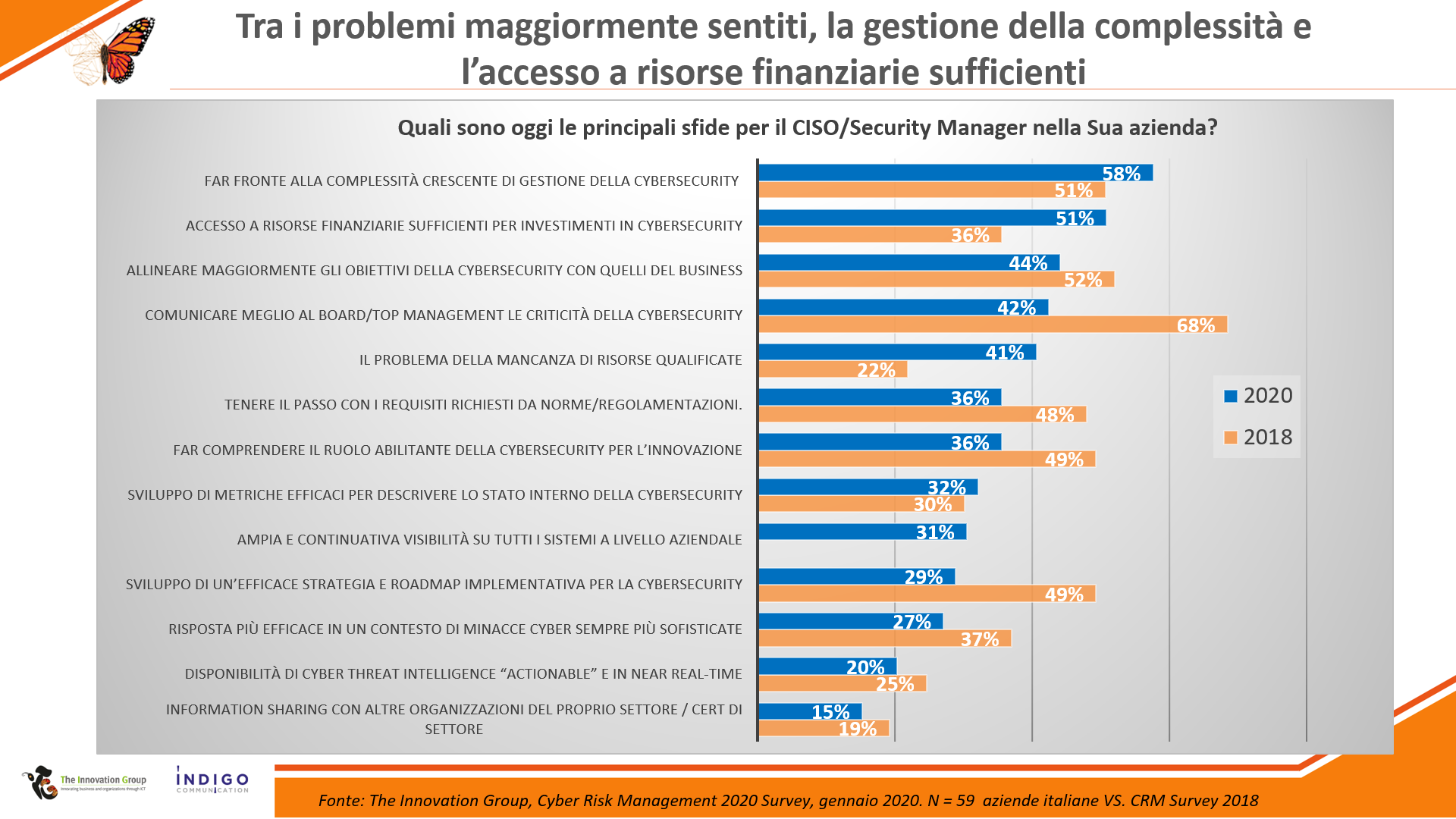

Quali sono gli ostacoli che i Chief Information Security Officer incontrano ogni giorno? Secondo i risultati della “Cyber Risk Management survey” di TIG, al primo posto la complessità crescente della gestione, il budget inadeguato, seguiti dalla difficoltà di collegarsi alle priorità del business e di ottenere una buona comunicazione con il Top management. Poi il problema della mancanza di risorse qualificate (in forte crescita rispetto a 2 anni fa), la compliance, far comprendere il ruolo abilitante della cybersecurity e lo sviluppo di metriche efficaci per descrivere la situazione interna con riferimento alla cybersecurity.

Vista la situazione, è possibile che un aiuto concreto nella gestione della complessità (con risorse finanziarie e umane insufficienti) possa arrivare dall’implementazione di algoritmi AI basati su tecniche di Machine Learning per rispondere ad alcune criticità e per aiutare lo staff deputato alla cybersecurity ad essere più efficiente nel proprio lavoro.

I benefici dell’adozione dell’AI in cybersecurity

Già oggi chi ha potuto testare l’AI per la cybersecurity ne ha toccato con mano i numerosi vantaggi. Ad esempio, l’accesso biometrico (basato su riconoscimento di impronte digitali, retina, palmi delle mani) è molto più sicuro che non gli account tradizionali formati da UserID e password (soprattutto se si considera la frequenza dei data breach con pubblicazione nel dark market degli account di milioni di persone).

L’AI viene poi utilizzata per individuare attività malevole che altrimenti passerebbero inosservate con misure tradizionali: il malware è in continua evoluzione e gli strumenti fanno fatica a tenere il passo, così l’AI è addestrata per individuare specifici pattern di comportamento del malware. I sistemi AI riescono in questo modo a individuare un attacco fin dalle prime fasi, quando gli hacker stanno ancora esplorando gli ambienti e non hanno raggiunto i sistemi centrali.

Anche un sistema di autenticazione multi-fattore degli utenti, tipicamente basato sull’assegnazione di privilegi in base al ruolo, può fruire, tramite tecniche AI, di meccanismi dinamici e in real time per modificare i privilegi di accesso sulla base della singola situazione o localizzazione dell’utente.

Gli algoritmi AI, grazie alle capacità di machine leraning, permettono di aggiungere allo stack tecnologico per la difesa e la risposta cyber, capacità di autoapprendimento, che nel tempo portano a:

- riconoscere un attacco avanzato

- identificare comportamenti anomali analizzando il traffico di rete (ad esempio, attività di cryptomining, di remote file execution, tentativi di attacco brute force)

- analizzare le configurazioni, ricercare vulnerabilità nel software

- offrire soluzioni anti frode, tramite l’individuazione di tentativi anomali di accesso ai sistemi

- fornire un’identificazione sicura (tramite voice/video recognition)

- categorizzare un attacco sulla base del livello di rischio corrispondente

- rispondere più efficacemente in caso di incidente in corso.

Quali sono invece ad oggi i limiti dell’AI nella cybersecurity

Se quelli descritti sono alcuni dei potenziali dell’AI applicata alla cybersecurity, va considerato che bisogna però tener conto dei limiti di queste tecnologie, che ne impediscono tuttora un’adozione generalizzata. Da un lato, le aziende devono dedicare molte risorse, tempo e capacità elaborativa per la realizzazione e il mantenimento nel tempo di soluzioni AI. Dall’altro lato, va considerato il fatto che molteplici sistemi AI vanno addestrati ad operare correttamente, e questo richiede la disponibilità di grandi data set (su anomalie, codice malevolo, ecc.).

Inoltre, c’è il rischio che l’AI sia essa stessa vulnerabile e che gli hacker possano sfruttare questi algoritmi, modificandone il comportamento (a esempio, fornendo “in pasto” alla soluzione dati non corretti che modifichino le capacità di riconoscimento degli algoritmi) in modo da ottenere una risposta sbagliata del software. Gli hacker potrebbero anche studiare l’AI per applicarla ai propri schemi di attacco, rendendoli quindi ancora più avanzati e difficili da arrestare.

Quali raccomandazioni per l’attuale impiego di AI in cybersecurity

Conoscendo questi limiti, i Security manager arriveranno presto alla conclusione che questa tecnologia non può essere l’unica strada da percorre, quanto piuttosto, uno dei possibili approcci da adottare e da utilizzare laddove si siano dimostrati i vantaggi altrimenti non raggiungibili. L’approccio più corretto sarà quindi una combinazione di tecniche innovative AI con quelle più tradizionali, in modo da:

- mettere lo staff di cybersecurity nelle condizioni di poter operare più velocemente, individuare eventuali gap nell’attuale disegno della cybersecurity ed essere in grado di porvi rimedio,

- poter tenere il passo con i trend più recenti dell’evoluzione delle minacce, poter rispondere con maggiore efficienza rispetto al passato alla continua crescita (in numero, in complessità) delle minacce cyber,

- avere sistemi costantemente aggiornati in modo che non rimangano “finestre di vulnerabilità” per i potenziali attaccanti,

- essere in grado di monitorare il traffico o i comportamenti degli utenti, individuare eventuali anomalie e applicare velocemente blocchi e restrizioni per prevenire possibili incidenti,

- utilizzare l’AI anche per disegnare una strategia di risposta e recovery, tenendo presente che la prevenzione non è più sufficiente, bisogna invece essere anche pronti a rispondere in caso di attacco andato a segno.